Linux 秘密鍵 (ID/公開鍵)

Identity/Pubkey認証方式を使用し、LinuxサーバーまたはLinux OSを実行するVMにログオンできます。Identity/Pubkey認証方式は、キーロガーなどの悪意あるアプリケーションから保護し、セキュリティレベルを強化し、自動化されたタスクの起動を簡素化するのに役立ちます。

Identity/Pubkey認証方式を使用するには、パブリックキーとプライベートキーのキーペアを生成する必要があります。

- パブリックキーは、バックアップサーバーから接続するLinuxサーバーに保存されます。パブリックキーは、パブリックキーのリストが含まれる特別なauthorized_keysファイルに保存されます。

- プライベートキーは、クライアントマシンであるバックアップサーバーに保存されます。プライベートキーは、パスフレーズで保護されます。プライベートキーがインターセプトされた場合でも、キーを解除して使用するためには、盗聴者はパスフレーズを指定する必要があります。

Linuxサーバーでの認証では、クライアントはLinuxサーバーに保存されているパブリックキーと一致するプライベートキーを持っていることを証明する必要があります。そのために、クライアントはプライベートキーを使用して暗号文を生成し、この暗号文をLinuxサーバーに渡します。クライアントが暗号文に「適切な」プライベートキーを使用した場合、Linuxサーバーは一致するパブリックキーを使用して暗号文を容易に復号化できます。

Veeam Backup & Replicationには、Identity/Pubkey認証方式で次の制限事項があります。

- Veeam Backup & Replicationでは、DER形式のファイルなど、バイナリ・データとして保存されているキーはサポートされません。

- Veeam Backup & Replicationでは、PuTTYでサポートされるアルゴリズムでパスフレーズが暗号化されているキーのみサポートされます。

- AES(Rijndael):128ビット、192ビット、および256ビットのCBCまたはCTR(SSH-2のみ)

- Blowfish:128ビットのCBC

- Triple-DES:168ビットのCBC

- VMware VIX/vSphere Webサービスを使用する場合、Veeam Backup & Replicationは、Linuxゲストサーバー上でのゲスト処理用としてのパブリックキーの使用をサポートしません。

Identity/Pubkey認証方式を使用してログイン情報レコードを追加するには、次の手順を実行します。

- ssh-keygenなどのキー生成ユーティリティを使用してキーペアを生成します。

- パブリックキーをLinuxサーバーに配置します。そのために、パブリックキーをLinuxサーバーのホームディレクトリ内の.ssh/ディレクトリにあるauthorized_keysファイルに追加します。

- プライベートキーをバックアップサーバー上のフォルダまたはネットワーク共有フォルダに配置します。

- Veeam Backup & Replicationのメイン・メニューで、[Manage Credentials]を選択します。

- [Add] > [Linux private key]をクリックします。

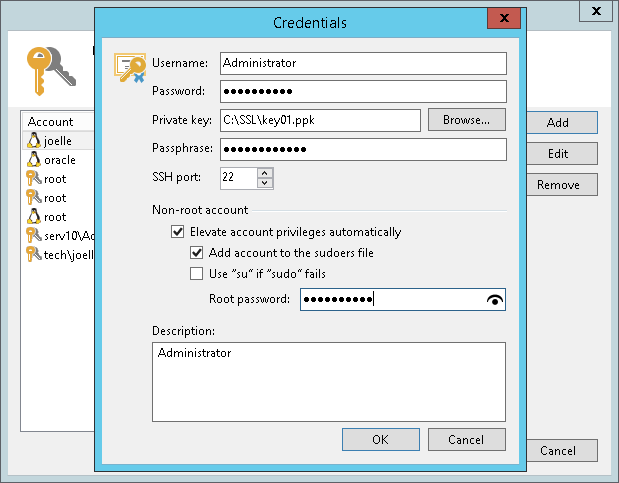

- [Username]フィールドで、作成するログイン情報レコードのユーザー名を指定します。

- [Password]フィールドに、このユーザーアカウントのパスワードを入力します。このパスワードは、ルート、または/etc/sudoersでNOPASSWD:ALL設定が有効化されたユーザーを使用する場合を除き、常に必要です。

- [Private key]フィールドにプライベートキーへのパスを入力するか、[Browse]をクリックしてプライベートキーを選択します。

- [Passphrase]フィールドで、バックアップサーバー上のプライベートキーのパスフレーズを指定します。入力したパスフレーズを表示するには、フィールドの右にある目のアイコンをクリックしたままにします。

- [SSH port]フィールドで、Linuxサーバーへの接続に使用するSSHポートの番号を指定します。デフォルトでは、ポート22が使用されます。

- Linuxサーバーへのルート権限がない非ルートアカウントのデータを指定する場合、[Non-root account]セクションを使用してこのアカウントにsudo権限を付与できます。

- 非ルートユーザーにルートアカウントの権限を付与するには、[Elevate specified account to root]チェックボックスを選択します。

- sudoersファイルにユーザーアカウントを追加するには、[Add account to the sudoers file automatically]チェックボックスを選択します。[Root password]フィールドに、ルートアカウントのパスワードを入力します。

このオプションを有効にしない場合は、sudoersファイルに手動でユーザーアカウントを追加する必要があります。

- Linuxサーバーを登録する場合、sudoコマンドが利用できないディストリビューションではsuコマンドを使用するようにフェイルオーバーするためのオプションがあります。

フェイルオーバーを有効にするには、[Use "su" if "sudo" fails]チェックボックスを選択し、[Root password]フィールドに、ルートアカウントのパスワードを入力します。

- [Description]フィールドに、作成するログイン情報の説明を入力します。類似するアカウント名(Rootなど)が多数存在する可能性があるため、リスト内で区別できるように、ログイン情報レコードに分かりやすい一意の説明を入力することを推奨します。説明は、ユーザー名の後に括弧に囲まれて表示されます。

|

sudoを使用して、アカウントの権限を昇格させるためにルートのパスワードが必要になるようなケースは今後、サポートされません。 |